Microsoft Entra ID nastavení (Azure Active Directory)

> Manuály a návody > Dokumentace Aktion NEXT

Konfigurace SW AktionNEXT a Microsoft Entra (dříve Azure Active Directory) pro jednotné přihlašování SSO (revize 5/2025)

Ujistěte se, že máte k dispozici účet Microsoft Entra (AzureAD), ke

kterému se můžete přihlásit.

- Přihlaste se k účtu v roli administrátora (https://entra.microsoft.com/)

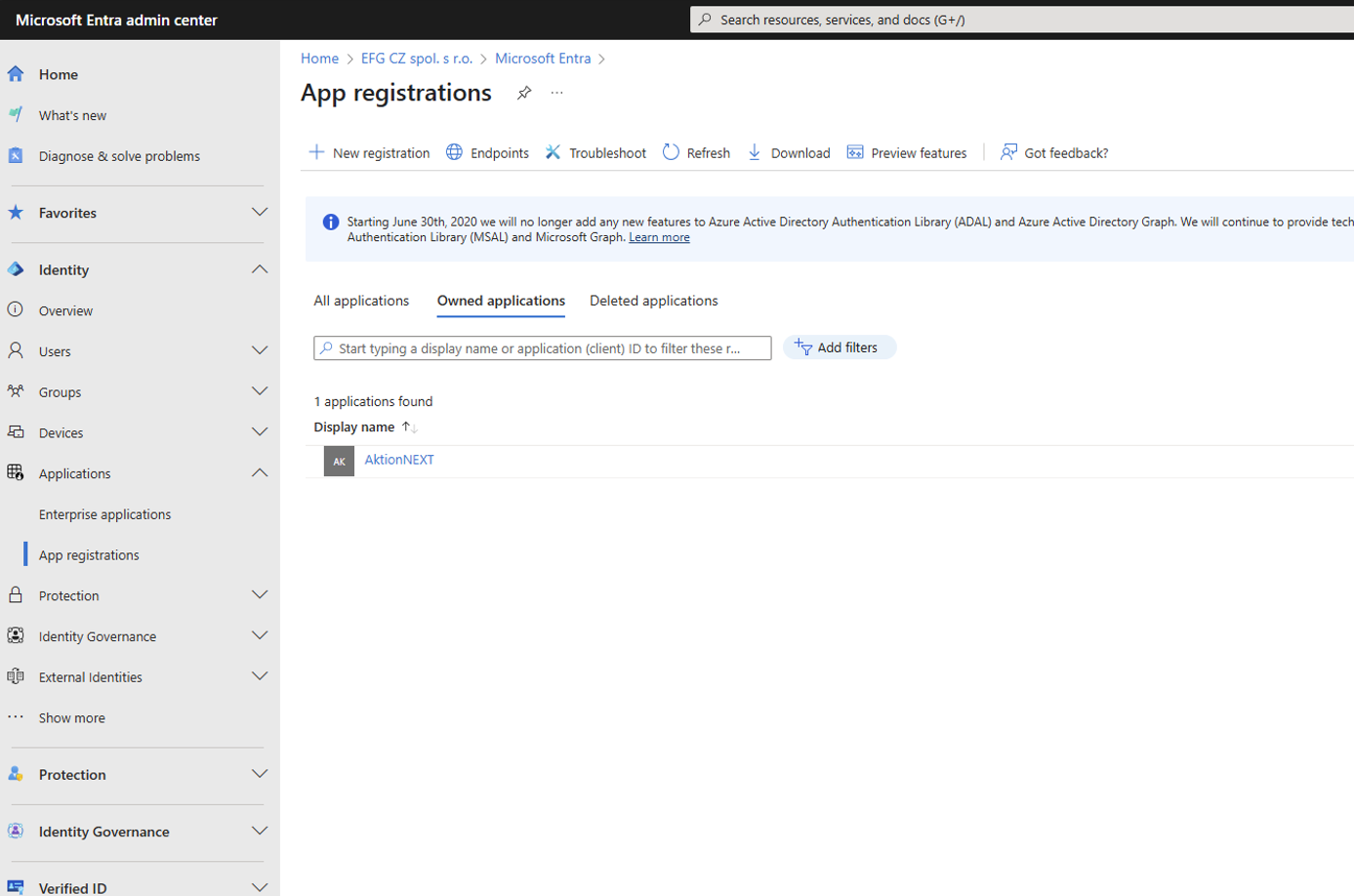

- Vytvoření nové aplikace v Microsoft Entra

- Vyhledejte a vyberte službu Identity.

- Přejděte do nabídky Applications – App registration (Registrace aplikací) – Nová registrace (New registration). Otevře se obrazovka Register an application (Zaregistrovat aplikaci).

- V poli Name (Název) zadejte název aplikace

AktionNEXT(dále v textu jen Entra aplikace Aktion). - Vyberte podporované typy účtu, typicky Account in this organizational directory only – Single tenant (Jen účty v tomto adresáři – jeden tenant), pokud máte uživatele z různých tenantů pak vyberte druhou možnost Account in any organizational directory – Multitenant (Účty v libovolném adresáři organizace – více tenantů).

- Aplikaci uložte Register (Zaregistrovat).

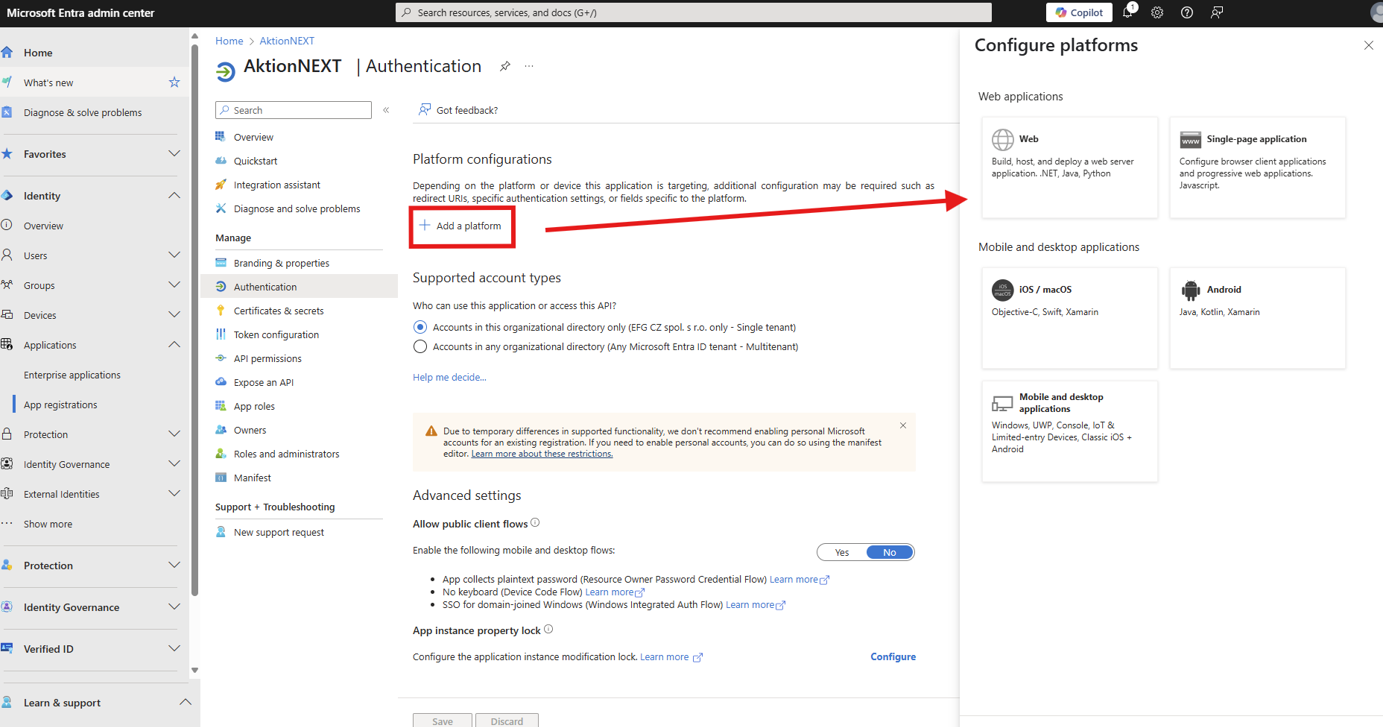

- Otevřete detail Entra aplikace Aktion v App registrations – All Applications (Registrace aplikací – Všechny aplikace), vyberte aplikaci a přejděte do Authentication (Ověřování).

- Přidejte platformy Add platform (Přidat platformu)

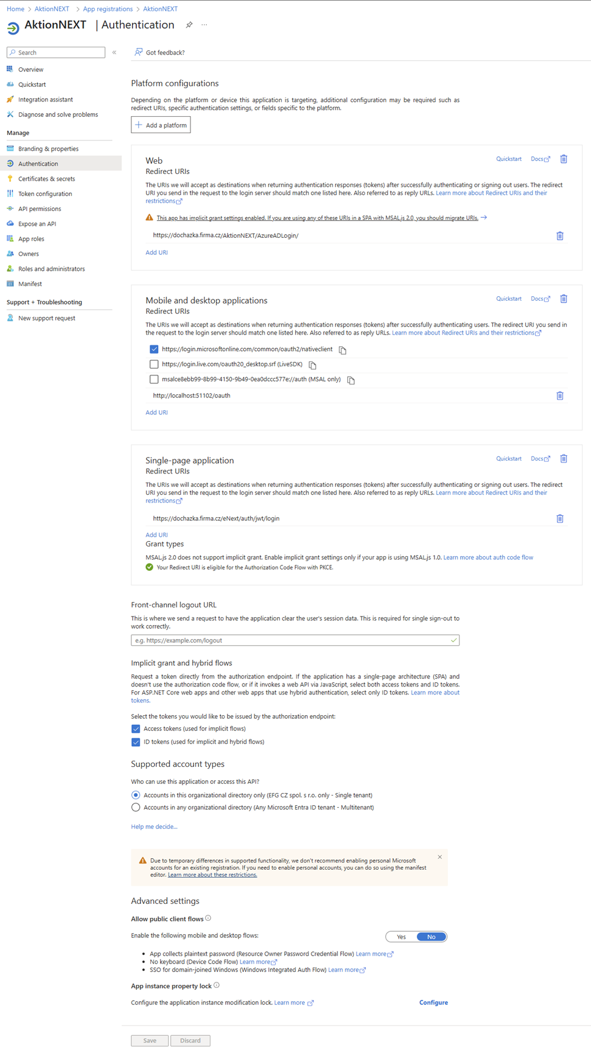

- Pro ověřování v desktopové (Windows) aplikaci AktionNEXT a v Mobilní

aplikaci Aktion zvolte Mobile and Desktop applications (Mobilní a

desktopové aplikace). Zde vyberte první Redirect URIs

(Identifikátory URI pro přesměrování)

(

https://login.microsoftonline.com/common/oauth2/nativeclient) pro desktopovou aplikaci a dále do Custom redirect URIs (Vlastní identifikátory URI) zadejte přesně tutohttp://localhost:51102/oauthadresu pro mobilní aplikaci. Nakonec uložte pomocí Configure (Konfigurovat). - Pro ověřování ve webové aplikaci AktionNEXT přidejte platformu

Web a do Redirect URIs (Identifikátory URI pro

přesměrování) zadejte adresu vašeho AktionNEXT webu ve formátu

https://dochazka.firma.cz/AktionNEXT/AzureADLogin/a zaškrtněte Access tokens (used for implicit flows) a také ID tokens (used for implicit and hybrid flows). Nakonec uložte pomocí Configure (Konfigurovat). - Pro ověřování ve webové aplikaci eNEXT přidejte platformu

Single-page application (Jednostránková aplikace) a do

Redirect URIs (Identifikátory URI pro přesměrování)

zadejte adresu vašeho AktionNEXT webu ve formátu

https://dochazka.firma.cz/eNext/auth/jwt/login. Nakonec uložte pomocí Configure (Konfigurovat). - Všechny přidané platformy by měly vypadat takto:

- Pro ověřování v desktopové (Windows) aplikaci AktionNEXT a v Mobilní

aplikaci Aktion zvolte Mobile and Desktop applications (Mobilní a

desktopové aplikace). Zde vyberte první Redirect URIs

(Identifikátory URI pro přesměrování)

(

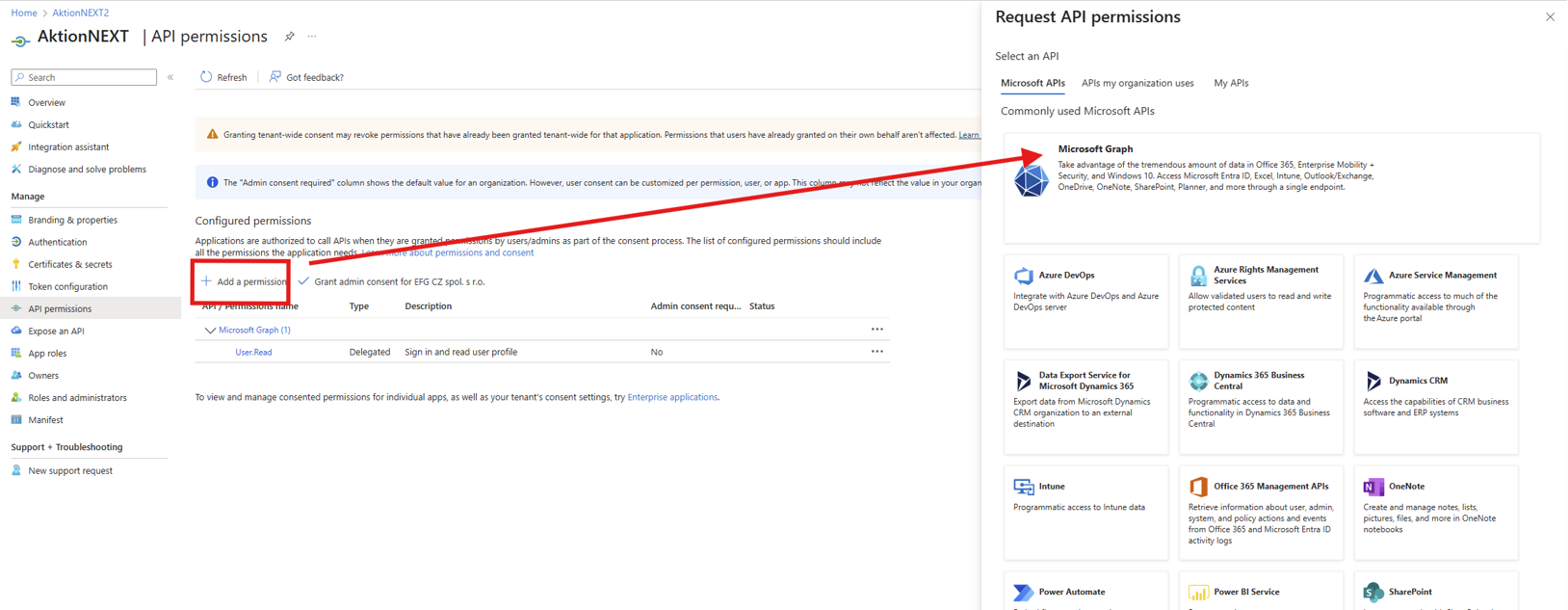

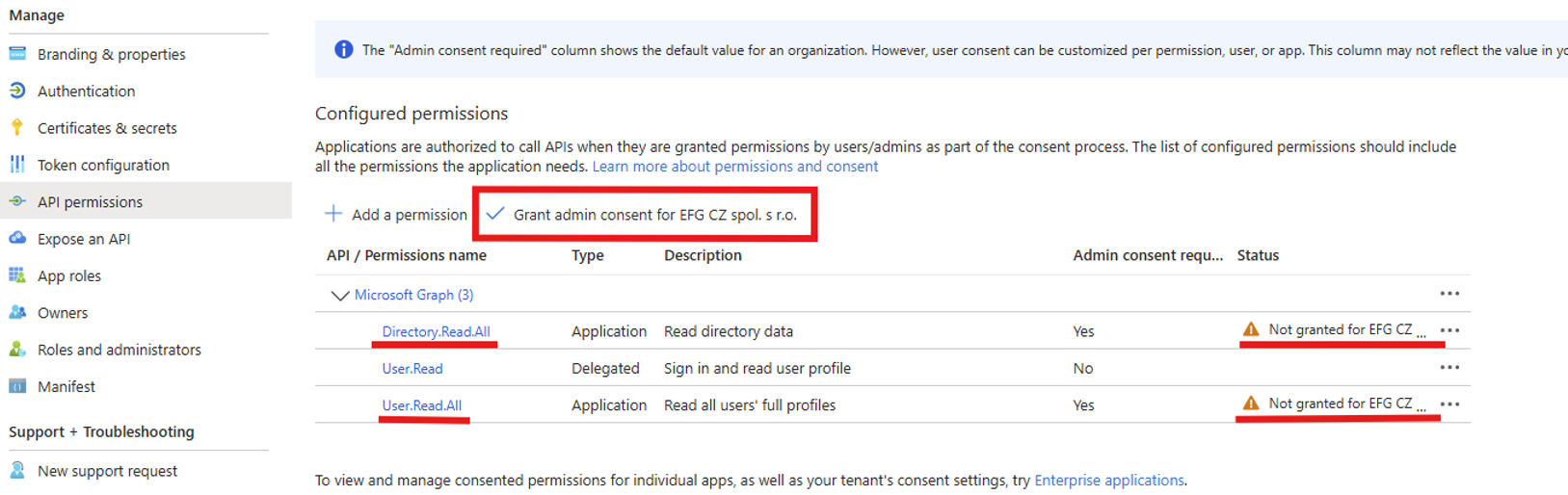

- Dále nastavte oprávnění. Přejděte do sekce API permissions

(Oprávnění rozhraní API) a zvolte Add permission (Přidat

oprávnění). Otevře se obrazovka Request API permissions

(Požádat o oprávnění rozhraní API).

- Klikněte na možnost Microsoft Graph a jako typ oprávnění pro vaši aplikaci vyberte možnost Application permissions (Oprávnění aplikace).

- V části Select permissions (Vybrat oprávnění)

vyhledejte

Directory – Directory.Read.Alla vyberte ho. - Dále vyhledejte

User – User.Read.Alla také ho vyberte - Potvrďte pomocí Add permissions (Přidat oprávnění)

- Přidaná oprávnění schvalte nebo nechte schválit pomocí Grant

admin consent (Udělit souhlas správce)

- Vyhledejte a vyberte službu Identity.

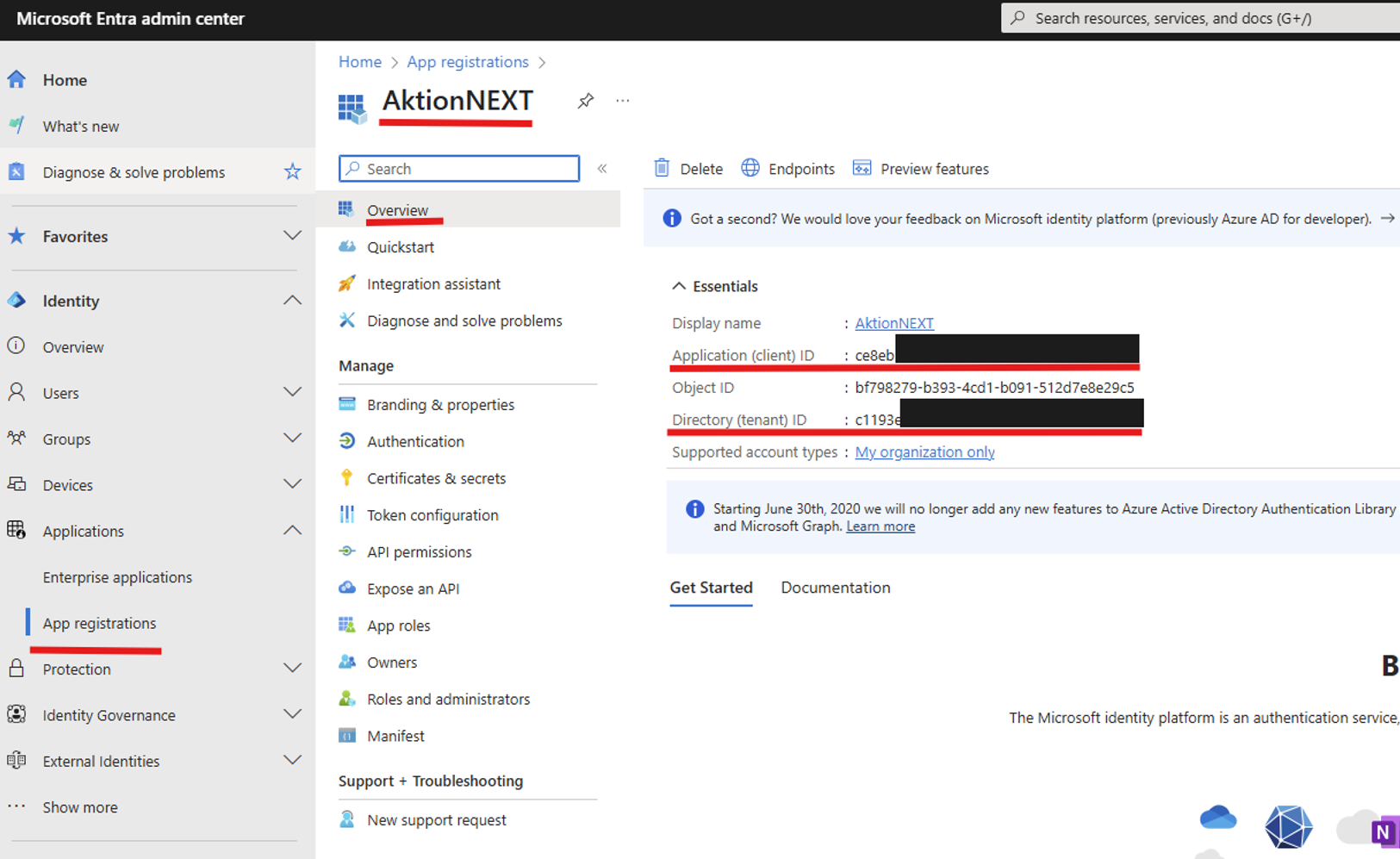

- Konfigurace SW AktionNEXT

- Z nastavení Entra aplikace Aktion zjistíme Directory (tenant ID

(ID adresáře (tenanta)) a Application (client) ID (ID

aplikace (tenanta)).

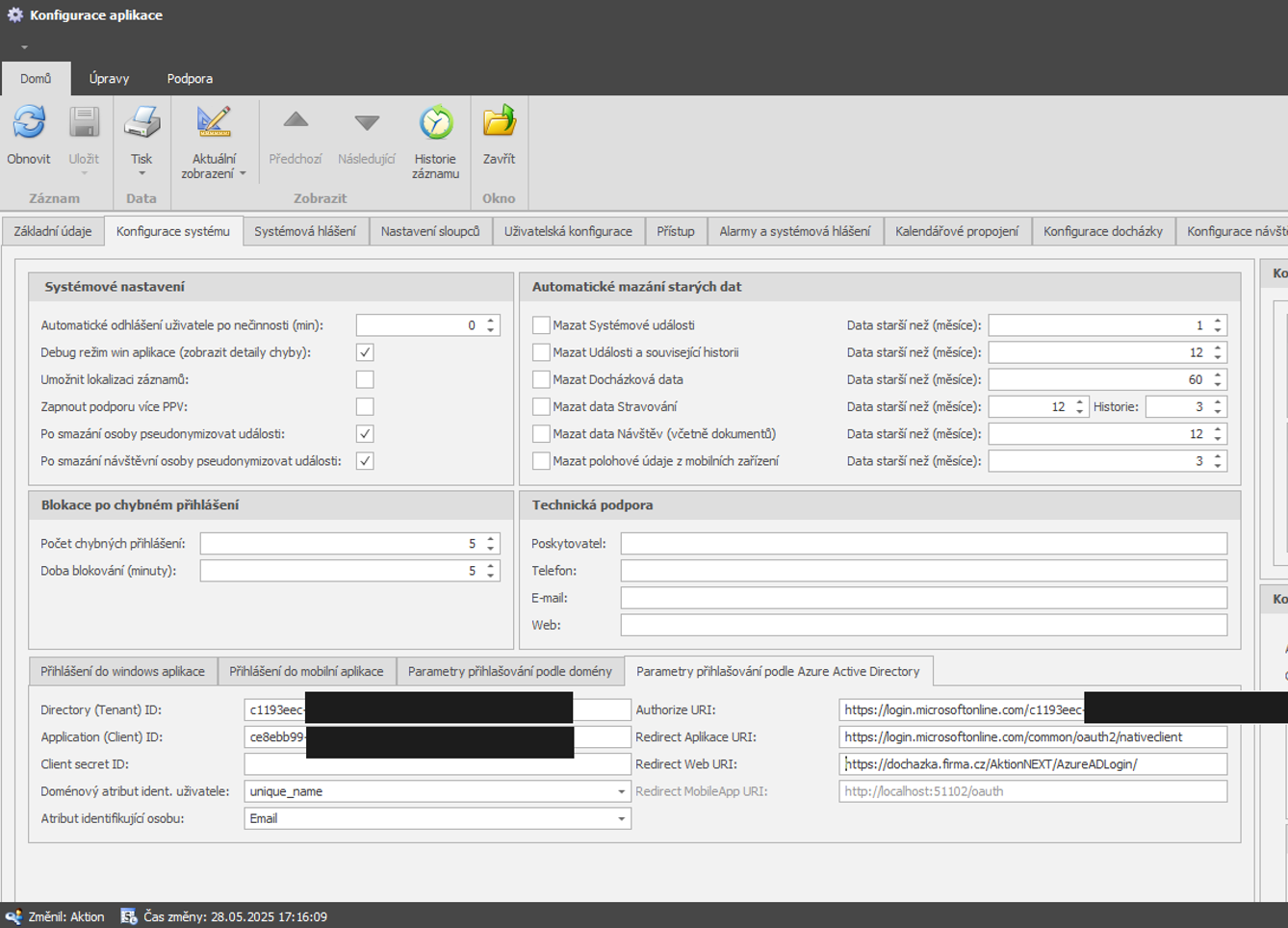

- V desktopové aplikaci AktionNEXT přejděte do Konfigurace aplikace, na záložku Konfigurace systému, podzáložka Parametry přihlašování podle Azure Active Directory.

- Zde vyplňte Directory (tenant) ID a Application

(client) ID dle údajů zjištěných v předešlém kroku.

- Client secret ID nevyplňujte.

- Autorize URI vyplňte v případě že jste Entra aplikaci

Aktion nastavili jako Single tenant (viz bod 2d.), tak

https://login.microsoftonline.com/directory_tenant_idbez lomítka na konci, kdedirectory_tenant_idje stejný kód jako v Directory (tenant) ID. V případě Multitenant Entra aplikace Aktion vyplňtehttps://login.microsoftonline.com/common. - Redirect aplikace URI je adresa přesměrování pro

desktopovou aplikaci a bude

https://login.microsoftonline.com/common/oauth2/nativeclient(viz bod 2gI.). - Redirect Web Uri zadejte adresu vašeho AktionNEXT webu ve

formátu

https://dochazka.firma.cz/AktionNEXT/AzureADLogin/(viz bod 2gII.), pro eNext webovou aplikaci zadejtehttps://dochazka.firma.cz/eNext/auth/jwt/login(viz bod 2gIII.). - Redirect mobile app je předvyplněno na

http://localhost:51102/oauth(viz bod 2gI.). - Doménový atribut identifikující uživatele vyberte

atribut z MS Entra, který je znám na straně MS Entra i v Aktion NEXT,

typicky

unique_nameneboemail. - Atribut identifikující osobu vyberte atribut z Aktion

NEXTu, pomocí kterého napárujete uživatele z MS Entra, typicky

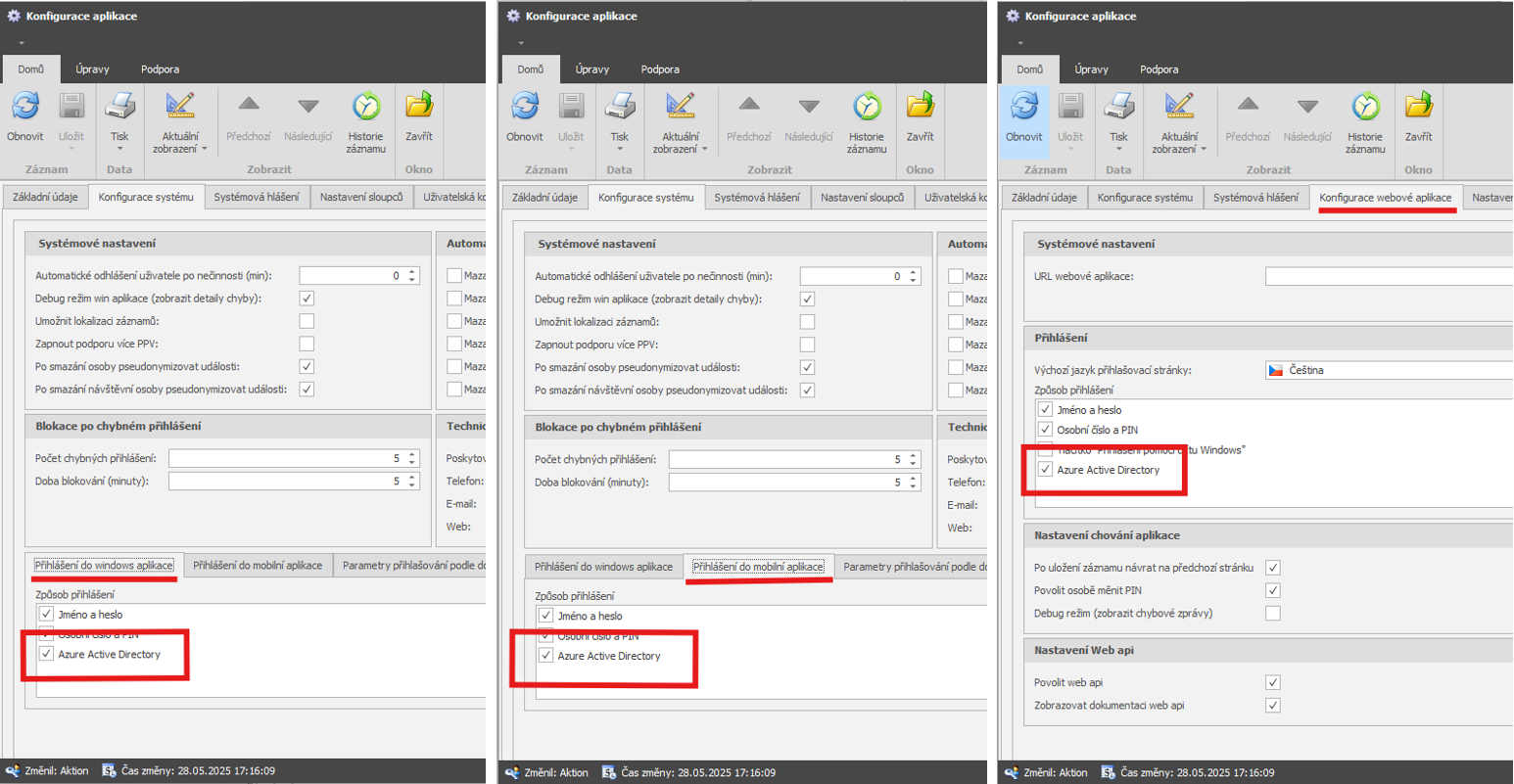

Email(Agenda Osoby, doplňující údaje, E-mail). - Nakonec je potřeba povolit způsob přihlášení pomocí Azure

Active Directory pro Windows (desktopovou) aplikaci, pro mobilní

aplikaci a pro webovou aplikaci. V Konfiguraci aplikace,

záložka Konfigurace systému, podzáložka

Přihlášení do Windows aplikace a Přihlášení do

mobilní aplikace, nebo Konfigurace aplikace,

záložka Konfigurace systému, podzáložka

Konfigurace webové aplikace.

- Z nastavení Entra aplikace Aktion zjistíme Directory (tenant ID

(ID adresáře (tenanta)) a Application (client) ID (ID

aplikace (tenanta)).

- Podmínky pro fungování

- Přihlašující se klienti musí mít přístup na internet na servery Microsoft Entra ID.

- Aplikační server Aktion NEXT a webový server aplikace Aktion NEXT (eNext) musí mít přístup na internet na servery Microsoft Entra ID, protože ověřují vystavené přihlašovací tokeny.

- Webová aplikace Aktion NEXT musí běžet na HTTPS protokolu (platný certifikát), a to i v případě lokálního provozu.

- Osoby v Aktion NEXTu musí mít vyplněný e-mail nebo jiný atribut pro identifikaci (viz bod 3j), aby bylo možné osobu do systému přihlásit.